Trong bước ngày, bạn có sử dụng ba thiết bị MFA khác nhau.

Một là các thiết bị (ứng dụng) MFA ảo trên smartphone như là Microsoft Authenticator, Google Authenticator, và Okta Verify.

Hai là khóa bảo mật U2F cứng.

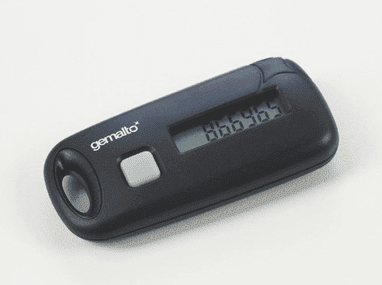

Ba là các thiết bị MFA phần cứng khác như khóa bảo mật Gemalto.

Nội Dung

- Thiết lập với thiết bị MFA ảo

- Thiết lập với Khóa Bảo mật U2F

- Thiết lập với thiết bị MFA phần cứng khác

1. THIẾT BỊ MFA ẢO

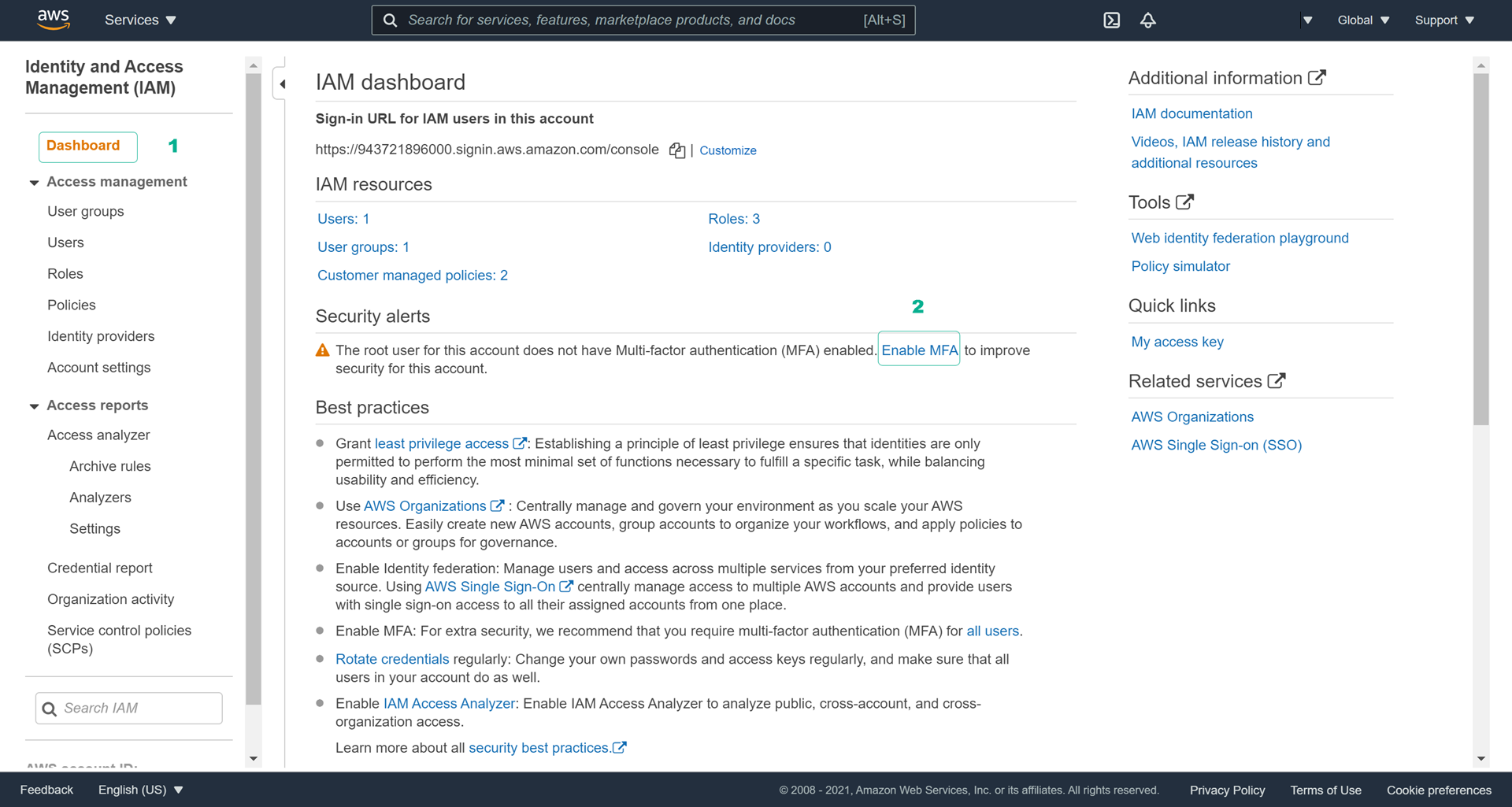

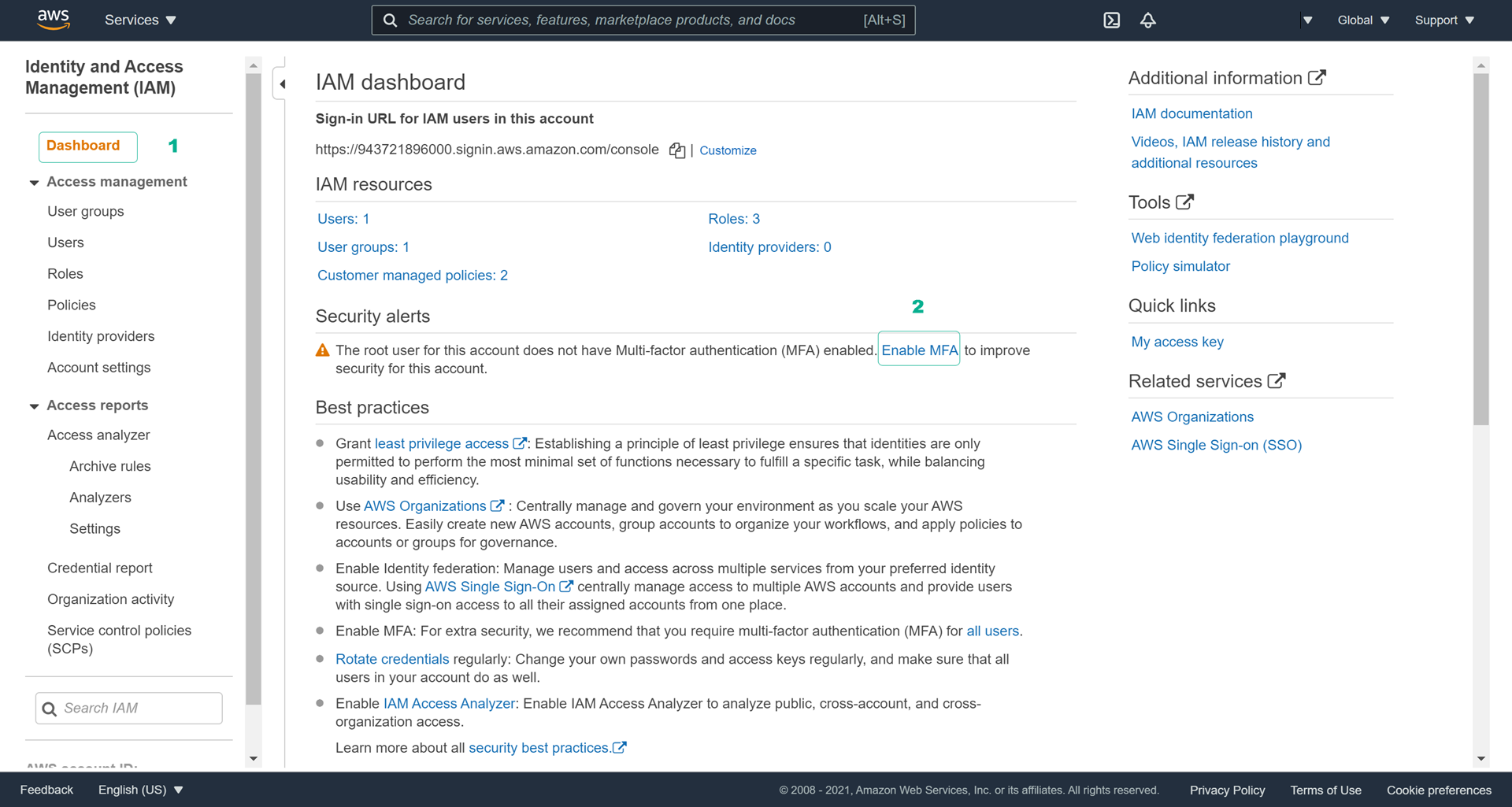

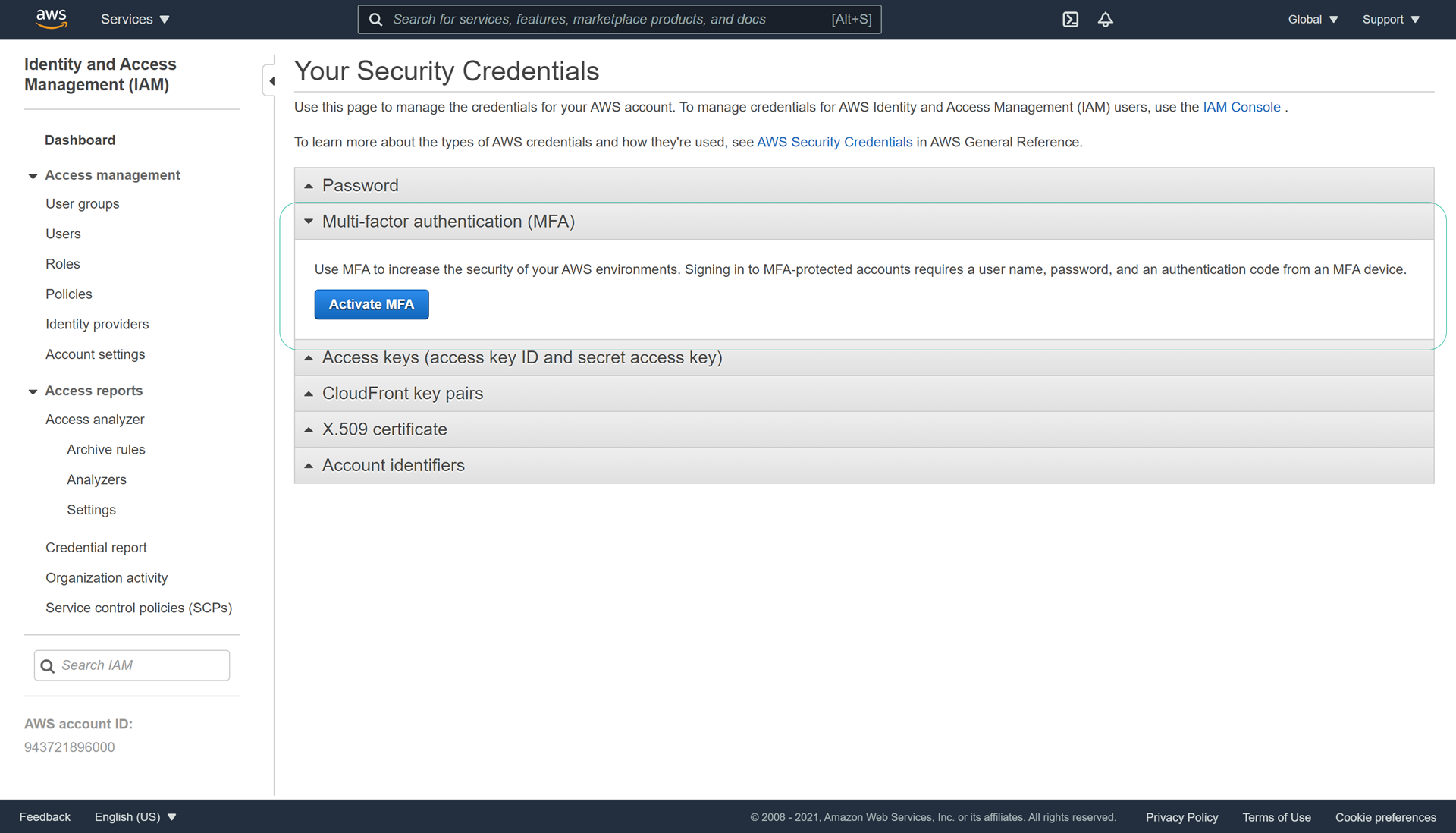

Để kích hoạt MFA, bạn cần đăng nhập vào AWS sử dụng root user.

Kích hoạt thiết bị MFA ảo thông qua Console

Để thiết lập và kích hoạt thiết bị MFA ảo:

- Đăng nhập vào AWS Console.

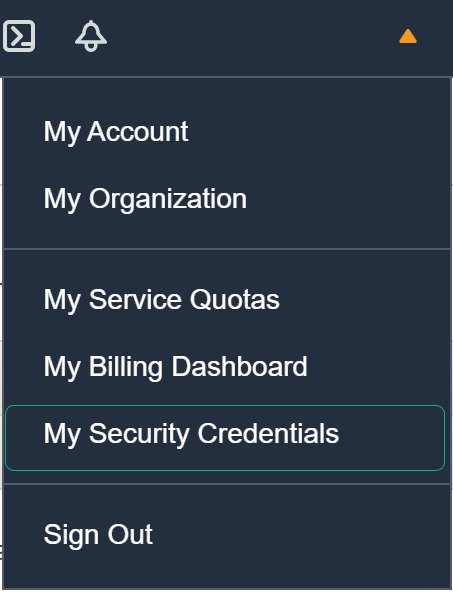

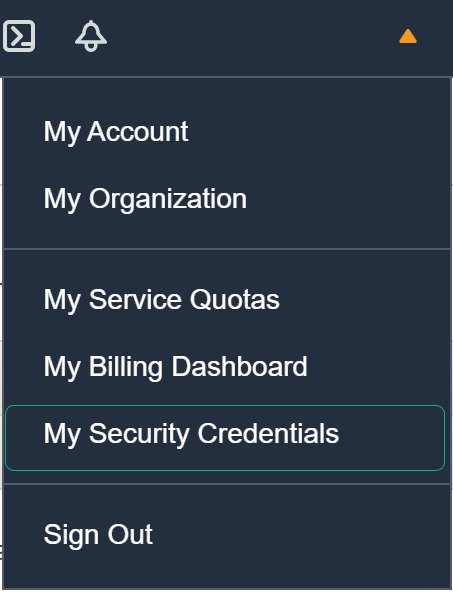

- Góc trên bên phải, bạn sẽ thấy tên account của bạn, chọn vào và chọn My Security Credentials.

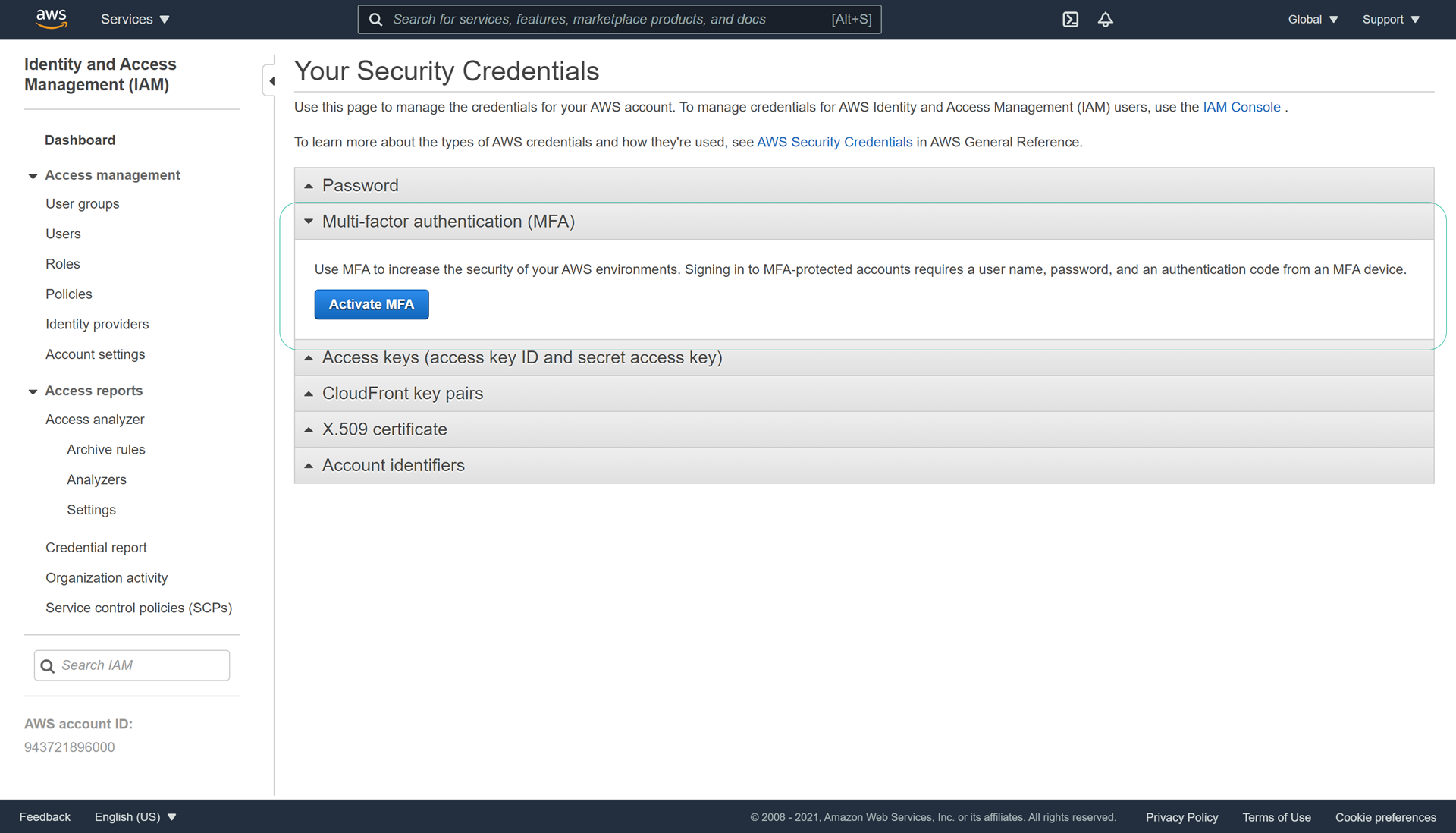

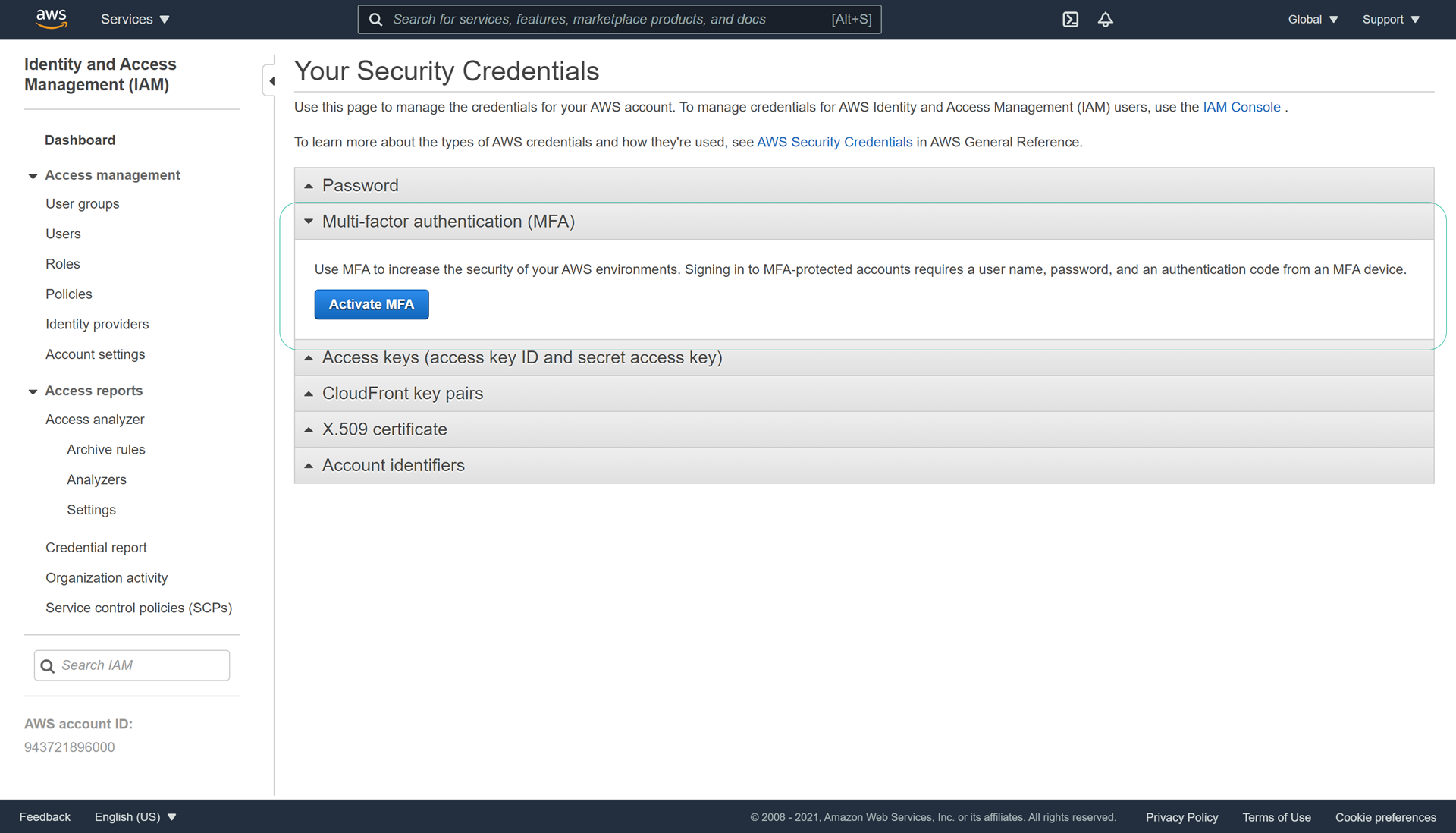

- Mở rộng Multi-factor authentication (MFA) và chọn Active MFA.

- Trong Manage MFA Device, chọn Virtual MFA device sau đó chọn Continue.

- Cài đặt ứng dụng tương thích trên điện thoại của bạn. Danh sách ứng dụng MFA.

- Sau khi cài đặt ứng dụng, chọn Show QR Code và dùng điện thoại đang mở ứng dụng MFA của bạn để scan mã QR.

- Ở ô MFA code 1, nhập 6 kí tự số trong app, đợi 30 giây sau đó nhập tiếp 6 kí tự số vào ô MFA Code 2 và chọn Assign MFA.

- Bây giờ bạn đã hoàn thành kích hoạt thiết bị MFA ảo.

2. KHÓA BẢO MẬT U2F

Nội dung

Nếu bạn không có thiết bị phần cứng , có thể bỏ qua các thao tác dưới đây nhé.

Kích hoạt khóa bảo mật U2F thông qua Console

U2F Security Key là một giao thức chứng thực mở cho phép người dùng có thể truy cập các dịch vụ trực tuyếp với một khóa bảo mật duy nhất mà không cần sử dụng đến bất kì phần mềm nào.

- Đăng nhập vào AWS Console.

- Góc trên bên phải, bạn sẽ thấy tên account của bạn, chọn vào và chọn My Security Credentials sau đó mở rộng Multi-factor authentication (MFA).

- Để quản lí khóa bảo mật U2F, bạn phải có quyền từ bộ quyền sau. ở thanh bên trái, chọn Policies sau đó chọn Create policy, chọn JSON tab và dán phần bên dưới vào:

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "AllowManageOwnUserMFA",

"Effect": "Allow",

"Action": [

"iam:DeactivateMFADevice",

"iam:EnableMFADevice",

"iam:GetUser",

"iam:ListMFADevices",

"iam:ResyncMFADevice"

],

"Resource": "arn:aws:iam::*:user/${aws:username}"

},

{

"Sid": "DenyAllExceptListedIfNoMFA",

"Effect": "Deny",

"NotAction": [

"iam:EnableMFADevice",

"iam:GetUser",

"iam:ListMFADevices",

"iam:ResyncMFADevice"

],

"Resource": "arn:aws:iam::*:user/${aws:username}",

"Condition": {

"BoolIfExists": {

"aws:MultiFactorAuthPresent": "false"

}

}

}

]

}

- Chọn Next: Tags. Đây là màn hình về Tags một công cụ dùng để phân biệt các tài nguyên của AWS.

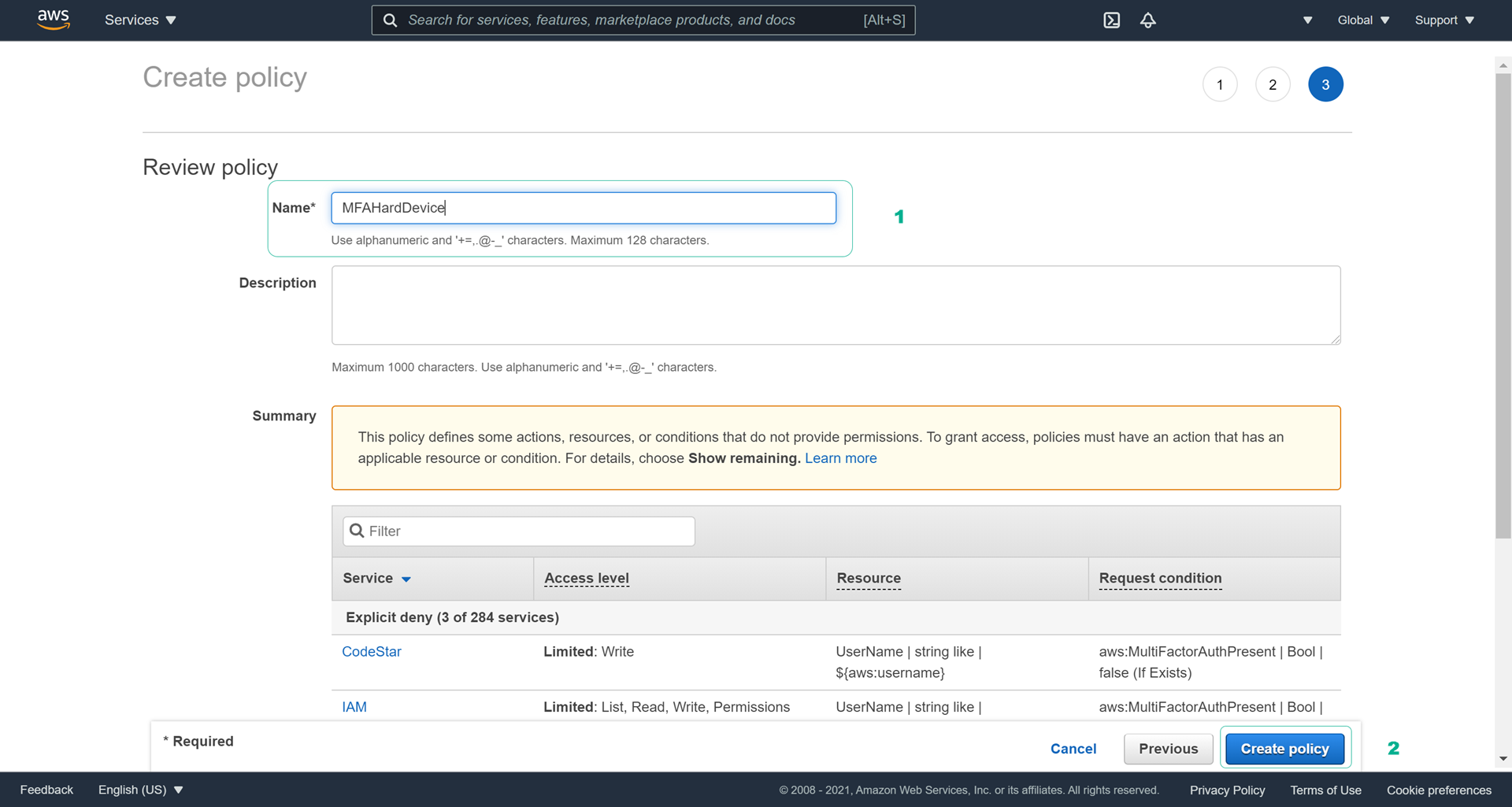

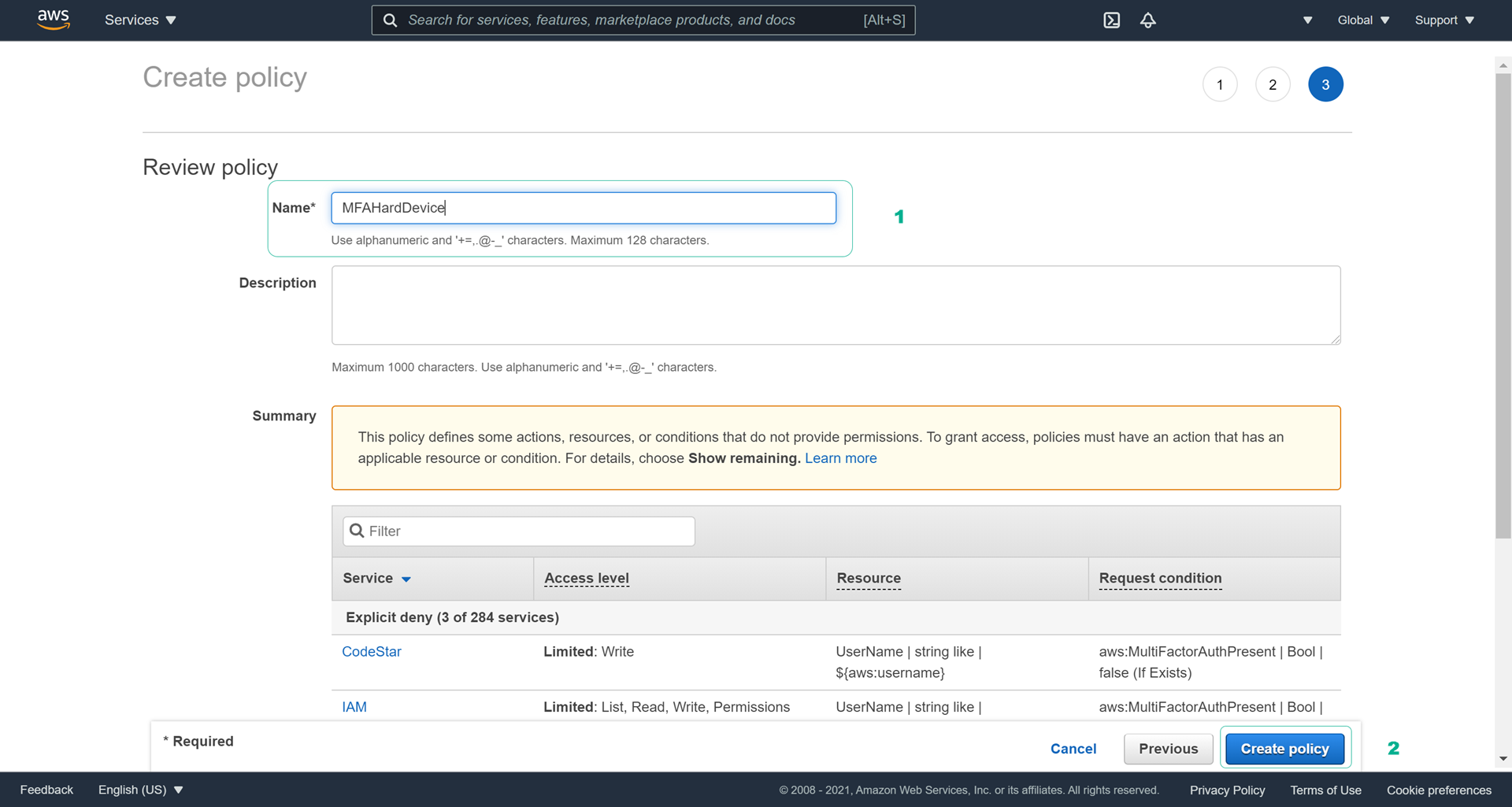

- Chọn Next: Review. Đây là màn hình cho phép bạn review về bộ quyền mà bạn đang tạo ra.

- Nhập tên bộ quyền (ví dụ: MFAHardDevice) và chọn Create policy.

- Ở thanh bên trái , chọn Dashboard và sau đó chọn Enable MFA.

- Mở rộng Multi-factor authentication (MFA) sau đó chọn Active MFA.

- Trong Manage MFA Device, chọn U2F security key sau đó nhấn Continue.

- Cắm khóa bảo mật U2F vào cổng USB của máy tính.

- Nhấn vào khóa bảo mật U2F, và sau đó chọn Close khi U2F thiết lập thành công.

THIẾT BỊ MFA CỨNG

Nội dung

- Kích hoạt thiết bị MFA phần cứng khác thông qua Console

Kích hoạt thiết bị MFA phần cứng khác thông qua Console

- Đăng nhập vào AWS Console.

- Góc trên bên phải, bạn sẽ thấy tên account của bạn, chọn vào và chọn My Security Credentials sau đó mở rộng Multi-factor authentication (MFA).

- Để quản lí khóa bảo mật U2F, bạn phải có quyền từ bộ quyền sau. ở thanh bên trái, chọn Policies sau đó chọn Create policy, chọn JSON tab và dán phần bên dưới vào:

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "AllowManageOwnUserMFA",

"Effect": "Allow",

"Action": [

"iam:DeactivateMFADevice",

"iam:EnableMFADevice",

"iam:GetUser",

"iam:ListMFADevices",

"iam:ResyncMFADevice"

],

"Resource": "arn:aws:iam::*:user/${aws:username}"

},

{

"Sid": "DenyAllExceptListedIfNoMFA",

"Effect": "Deny",

"NotAction": [

"iam:EnableMFADevice",

"iam:GetUser",

"iam:ListMFADevices",

"iam:ResyncMFADevice"

],

"Resource": "arn:aws:iam::*:user/${aws:username}",

"Condition": {

"BoolIfExists": {

"aws:MultiFactorAuthPresent": "false"

}

}

}

]

}

- Chọn Next: Tags. Đây là màn hình về Tags một công cụ dùng để phân biệt các tài nguyên của AWS.

- Chọn Next: Review. Đây là màn hình cho phép bạn review về bộ quyền mà bạn đang tạo ra.

- Nhập tên bộ quyền (ví dụ: MFAHardDevice) và chọn Create policy.

- Ở thanh bên trái , chọn Dashboard và sau đó chọn Enable MFA.

- Mở rộng Multi-factor authentication (MFA) sau đó chọn Active MFA.

- Trong Manage MFA Device, chọn Other Hardware MFA Device sau đó nhấn Continue.

- Nhập Serial Number ở đằng sau thiết bị.

- Nhập MFA code 1 sau đó đợi 30 giây và nhập MFA code 2.

- Chọn Assign MFA.